Alors que le monde se focalise sur les menaces visibles, une cyberattaque silencieuse se déploie en arrière-plan, exploitant des équipements souvent oubliés : les vieux routeurs Cisco. Une campagne d’envergure baptisée ViciousTrap a récemment été mise au jour par les experts en cybersécurité de Sekoia.io. En s’appuyant sur une vulnérabilité critique non corrigée, ce botnet a déjà compromis plus de 5 300 routeurs répartis dans 84 pays.

Un nouveau rappel, brutal, que le matériel en fin de vie n’est pas seulement obsolète — il peut aussi devenir un cheval de Troie numérique.

Une faille critique jamais corrigée

La brèche utilisée, référencée sous le code CVE-2023-20118, concerne les modèles Cisco Small Business RV016, RV042, RV042G, RV082, RV320 et RV325. Cette vulnérabilité réside dans l’interface web d’administration des routeurs. Mal protégée, elle permet à un attaquant authentifié de lancer des commandes système à distance.

Ce défaut repose sur une validation insuffisante des données envoyées par HTTP. En clair : si un pirate sait ce qu’il fait, il peut injecter du code via une simple requête. Cisco, de son côté, a annoncé ne pas déployer de correctif – les modèles concernés ayant atteint leur fin de vie depuis plusieurs années.

Un botnet nommé ViciousTrap

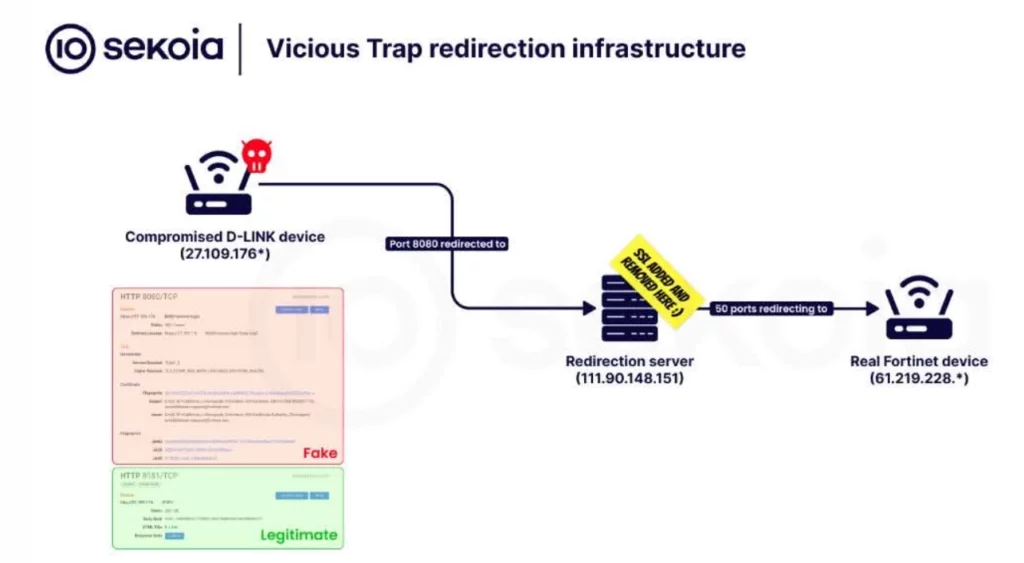

L’exploitation de cette faille n’est pas isolée. Elle alimente aujourd’hui un botnet bien réel, baptisé ViciousTrap par les analystes de Sekoia. Sa mécanique est d’une efficacité redoutable : une fois un routeur compromis, un script nommé NetGhost est injecté. Ce petit programme détourne certains ports du routeur (80, 8000, 8080) pour rediriger le trafic vers une infrastructure contrôlée par les attaquants.

En d’autres termes, les routeurs infectés sont transformés en faux relais d’analyse du trafic. À l’instar des honeypots utilisés en cybersécurité pour attirer les pirates, ces routeurs deviennent des points de collecte d’informations sur les connexions et potentiellement les contenus.

Une infrastructure mondiale, une source unique

Les chercheurs ont découvert un fait intrigant : toutes les tentatives d’exploitation jusqu’ici identifiées proviennent d’une seule adresse IP, située en Malaisie, hébergée chez l’opérateur Shinjiru. Cela indique un haut niveau de centralisation — et de contrôle.

À ce jour, Macau, avec plus de 850 routeurs compromis, figure en tête des régions touchées. D’autres pays d’Asie, d’Europe et d’Amérique du Sud suivent, ce qui montre la portée mondiale de la campagne.

Espionnage ou simple collecte ?

Contrairement à de nombreux botnets utilisés pour inonder des sites de trafic (attaques DDoS), ViciousTrap ne semble pas viser la destruction. Il s’oriente plutôt vers la collecte d’informations réseau, une approche bien plus discrète et stratégique. Il s’agit, en somme, de capter les flux de données qui transitent par les routeurs infectés : requêtes DNS, connexions HTTP, voire VPN dans certains cas.

Ce type de campagne suggère des objectifs de cyberespionnage, et non de cybercriminalité « classique ». C’est d’autant plus préoccupant que les données captées pourraient inclure des identifiants, des flux sensibles, ou des configurations réseau précieuses pour de futures attaques.

Des liens avec une autre campagne : PolarEdge

Ce n’est pas la première fois que la vulnérabilité CVE-2023-20118 est exploitée. En février 2025, une campagne similaire nommée PolarEdge ciblait également des routeurs Cisco, mais aussi des appareils ASUS, QNAP et Synology. Les chercheurs soupçonnent que les auteurs de ViciousTrap aient réutilisé une webshell non documentée, déjà employée par PolarEdge, ce qui renforce l’hypothèse d’un acteur commun derrière ces opérations.

La piste chinoise évoquée

Même si aucune preuve formelle ne permet de désigner un coupable, les équipes de Sekoia avancent que les cyberacteurs derrière ViciousTrap pourraient être d’origine chinoise. Ce soupçon repose sur des similarités dans les techniques, les infrastructures, et certains horodatages de fichiers qui coïncideraient avec le fuseau horaire chinois.

Ce type d’opérations, souvent liées à des groupes affiliés ou tolérés par des États, souligne une hybridation croissante entre cybercriminalité et cyberespionnage d’État.

Que faire si vous êtes concerné ?

Si votre entreprise ou organisation utilise encore un des routeurs Cisco mentionnés, plusieurs mesures s’imposent :

- Remplacer immédiatement les équipements en fin de vie.

- Isoler les anciens routeurs dans un réseau segmenté sans accès à Internet.

- Mettre en place une surveillance réseau active pour détecter des connexions sortantes suspectes.

- Bloquer les ports 80, 8000 et 8080 si inutilisés.

- Scanner le réseau à la recherche de scripts résiduels (comme NetGhost).

Une leçon sur le cycle de vie des équipements

L’affaire ViciousTrap est un rappel cinglant : en cybersécurité, l’obsolescence n’est jamais anodine. Un routeur laissé dans un coin d’infrastructure peut devenir la porte d’entrée d’une attaque globale. Et comme ici, il peut aussi devenir un outil d’observation silencieuse au service d’objectifs bien plus larges.

À l’heure où les objets connectés et les infrastructures hybrides prolifèrent, maintenir une hygiène numérique stricte est indispensable. L’oubli d’un seul appareil peut exposer l’ensemble du système.