Un faux message de Booking.com, un remboursement alléchant, puis un prétendu crash de Windows. En quelques clics, des pirates poussent leurs cibles à exécuter elles-mêmes une commande qui ouvre la porte à une prise de contrôle à distance. Une attaque repérée en Europe depuis la fin décembre et qui inquiète les spécialistes.

Un symbole de panique devenu une arme

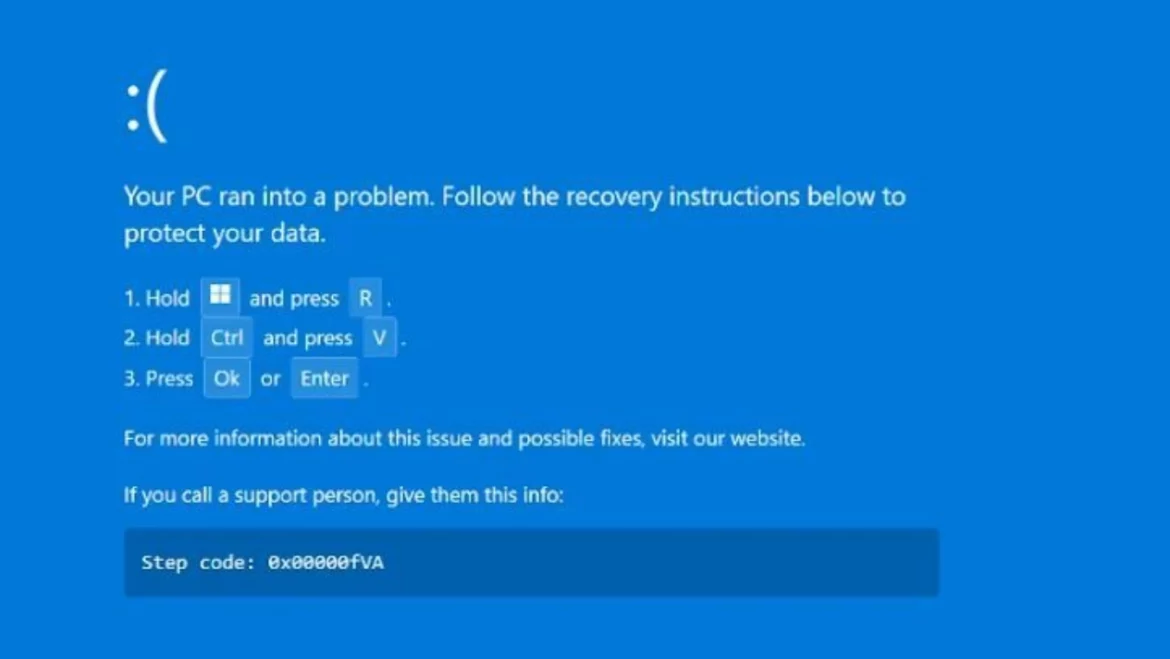

Il suffit parfois d’un détail pour faire baisser la garde. Et, sur Windows, l’un des détails les plus anxiogènes reste ce fameux écran bleu ( ou BSOD pour Black Screen Of Death ) qui surgit quand l’ordinateur rencontre une erreur critique. Dans la tête du grand public, il signifie plantage, perte de travail, urgence.

C’est précisément cette réaction émotionnelle que des cybercriminels cherchent aujourd’hui à provoquer, en mettant en scène un faux « écran bleu de la mort » dans le navigateur. L’astuce ne repose pas sur une faille technique spectaculaire mais sur un scénario bien écrit, où la victime finit par cliquer et exécuter, persuadée de « réparer » son poste.

Cette campagne, suivie par des chercheurs en cybersécurité, a été observée dans le secteur de l’hôtellerie et de l’accueil en Europe. Elle pourrait facilement déborder vers d’autres activités, car la mécanique vise avant tout l’humain, pas un métier en particulier.

Le point de départ : un e mail « Booking » plus vrai que nature

Le piège commence par un message qui imite Booking.com. Prétexte : une réservation annulée, souvent assortie d’un remboursement important, parfois à quatre chiffres. Le ressort est simple : susciter l’inquiétude, provoquer une réaction rapide, inciter à cliquer avant de réfléchir.

Le lien renvoie vers une page frauduleuse qui reproduit l’apparence de la plateforme. Tout est fait pour rassurer : logos, mise en page, vocabulaire. Puis, en basculant sur une nouvelle étape, la victime se retrouve face à un écran bleu factice, censé signaler une panne système.

Là où l’arnaque devient redoutable, c’est qu’elle transforme la panique en « solution ». Le site propose une procédure de dépannage guidée, avec des raccourcis clavier familiers. Objectif : amener l’utilisateur à ouvrir une fenêtre d’exécution, puis à coller une commande présentée comme inoffensive.

La technique « ClickFix » : quand la victime installe elle même le malware

Cette méthode s’inscrit dans une famille d’arnaques appelée « ClickFix ». Son principe tient en une phrase : convaincre la cible de lancer elle-même l’infection, en pensant suivre une assistance technique.

Techniquement parlant , la commande copiée-collée déclenche l’exécution d’instructions PowerShell qui récupèrent ensuite, en tâche de fond, des éléments malveillants. Les attaquants s’appuient aussi sur des outils légitimes de Windows, ce qui peut compliquer la détection dans certaines entreprises : sur le papier, l’ordinateur « fait du Windows ».

Au bout de la chaîne, le logiciel installé n’a rien d’anodin. Les analyses publiques associées à cette campagne décrivent le déploiement d’un cheval de Troie ( Trojan ) de prise de contrôle à distance, capable d’ouvrir une session invisible pour l’attaquant.

Que risquent les victimes : contrôle à distance et vol de données

Une fois en place, ce type de programme donne aux pirates une main quasi complète sur la machine infectée. Selon les descriptions publiées par plusieurs médias spécialisés et chercheurs, les capacités typiques incluent :

- l’observation de l’écran en temps réel

- l’enregistrement des frappes clavier

- la collecte d’identifiants et de mots de passe

- l’accès aux fichiers locaux et parfois aux ressources internes de l’entreprise

- la possibilité de maintenir une présence après redémarrage

Trois indices qui doivent vous alerter

Cette arnaque joue sur la confusion entre une panne système et une simple page web. Or, un vrai écran bleu Windows ne se comporte pas comme un site.

- L’écran bleu apparaît dans le navigateur

Si vous voyez l’« écran bleu » comme une page consultable, avec possibilité de revenir en arrière, c’est déjà suspect. - On vous demande de coller une commande

Aucune panne Windows légitime ne vous demandera de copier-coller des instructions trouvées en ligne pour « réparer » le système. - L’histoire financière est trop belle ou trop pressante

Annulation, remboursement élevé, urgence, menaces implicites : ce cocktail est un classique des campagnes de phishing.

Les bons réflexes à adopter, sans devenir parano

Il n’est pas question de se méfier de tout, tout le temps. Mais quelques règles simples suffisent à couper l’herbe sous le pied de ce genre de piège.

- Ne cliquez pas sur un lien d’un e mail inattendu, surtout s’il évoque argent, remboursement ou urgence

- Passez systématiquement par votre accès habituel : tapez vous-même l’adresse du service dans le navigateur, ou utilisez un favori déjà enregistré

- Vérifiez l’adresse réelle de l’expéditeur et les détails du domaine, pas seulement le nom affiché

- N’exécutez jamais une commande copiée depuis une page web, même si elle semble « officielle »

- En entreprise, signalez l’e mail au service informatique plutôt que de tenter une « réparation » en solo

- Gardez Windows et votre antivirus à jour et activez la protection contre le phishing quand elle est proposée